登峰造极第十期:从数据跨境合规看数据安全建设讲座圆满举办

12月7日晚!

2023年12月7日

GoUpSec联合承制科技、北辰天启、一起聊安全精心打造的登峰造极系列公开课第十期:从数据跨境合规看数据安全建设讲座如期举行!同样的干货满满、同样的讨论激烈,不愧是登峰造极公开课,品质依旧!

目前登峰造极第十期“从数据跨境合规看数据安全建设”公开课活动已经圆满结束,本期公开课共计搭建社群429人,在线听课学员200+人,均为来自国企、银行、高校、政府、运营商以及网络安全各大厂商等组织机构的管理人员、技术人员~

【从数据跨境合规看数据安全建设】

公开课大纲

1

中国数据跨境合规背景

2

全球隐私保护政策对比

3

数据跨境合规建设重点

4

全面数据安全建设初探

讲师介绍

程诗凡

毕业于香港城市大学

上海观初科技公司信息安全咨询经理

为众多知名跨国集团企业提供信息安全合规咨询服务,包括医药、金融、汽车、银行、快消、制造等行业。为客户在网络安全,信息安全管理体系建设、数据安全、数据跨境等各个领域提供专业化指导和服务

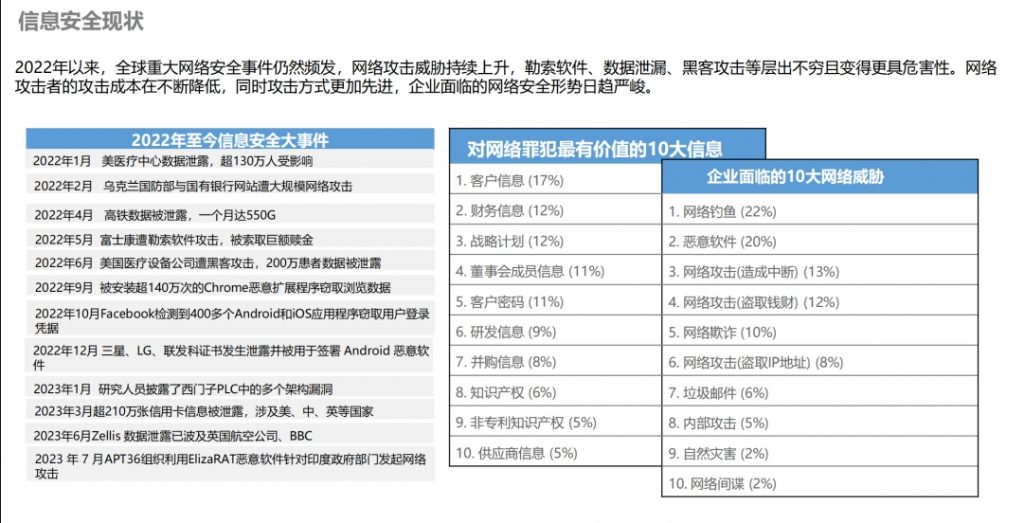

程诗凡老师从中国数据跨境合规背景、全球隐私保护政策对比、数据跨境合规建设重点、全面数据安全建设初探等四大方面为学员逐一介绍了数据安全建设。她指出,2022年以来,全球重大网络安全事件仍然频发,网络攻击威胁持续上升,勒索软件、数据泄漏、黑客攻击等层出不穷且变得更具危害性。网络攻击者的攻击成本在不断降低,同时攻击方式更加先进,企业面临的网络安全形势日趋严峻。

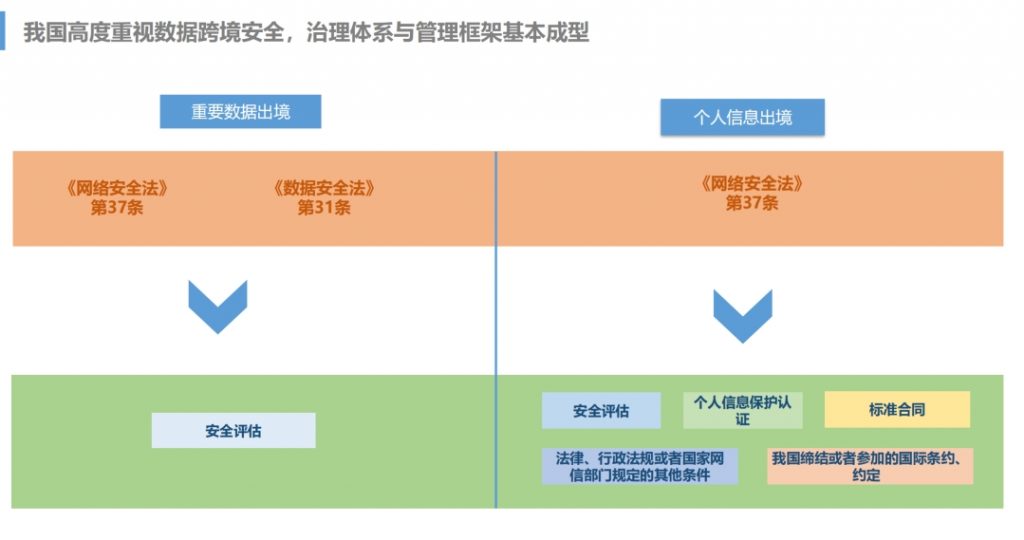

近年来,我国高度重视数据跨境安全,治理体系与管理框架基本成型,相继出台了《网络安全法》第37条、《数据安全法》第31条、《数据出境安全评估办法》《个人信息出境标准合同办法》《个人信息出境标准合同》《个人信息保护认证实施规则》等相关法律法规。

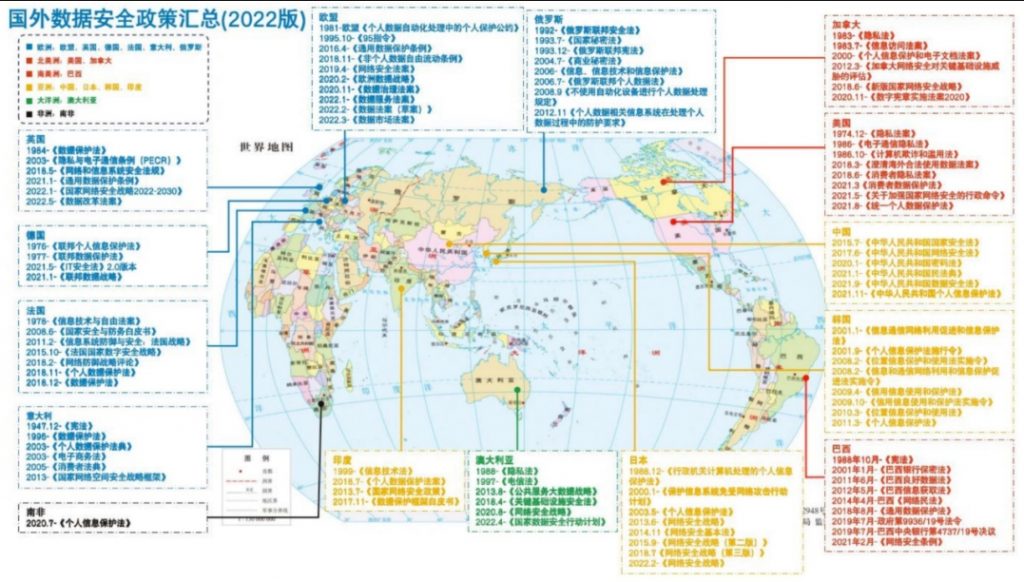

程老师表示,随着世界各国和地区开始关注并对跨境数据流进行规制,跨国公司基于跨境数据流动开展全球性业务开始面临各类挑战,合规目的性思维转换要以加强自身数据跨境安全管理为根本目的。数据安全治理不仅局限于组织内部,而是一个需要国家、行业组织、科研机构、企业和个人共同努力完成的课题。因此,应该分别从广义和狭义的角度来看待数据安全治理。

观看录播

登峰造极

登峰造极第十期:从数据跨境合规看数据安全建设讲座的录播视频已传至视频平台,欢迎没来得及参与直播的同学前往观看,参加过直播课的同学也可以前去回顾。

观看直播录像: